线上沙龙:隐私安全计算,价值几何?

6月21日,本次《对话首席》特邀 Trias CTO 魏明、 ARPA 联合创始人 & CEO 徐茂桐和 TEEX 联合创始人余炀作为主嘉宾。

三家 媒体观察团 :链闻龚博、链得得阿得和火星财经孙曜。同时,《对话首席》也欢迎交易所、钱包、挖矿等区块链各领域首席,参与到我们的活动中来,共同为行业的发展建言献策。

以下为【对话首席】文字整理版:

/ 第一环节:链闻提问 /

链闻 龚博: 这次讨论的隐私话题,有之前闹得沸沸扬扬的Facebook事件。不管是欧盟一般数据保护条例(GDPR)的实施,还是中国互联网信息办公室关于《数据安全管理办法(征求意见稿)》的发布,全世界范围内对于数据隐私保护的关注度都在持续提高。

第一个问题:作为隐私安全计算领域的先行者,想问一下各位在进入这个行业时的初衷是什么,选择目前所在技术路径时的考虑是什么?

Trias CTO 魏明: 初衷:因为之前自己工作的经历。发现基于现在已有的传统的安全技术比如DLP、AES加密、HTTPS加密、UEBA用户行为画像等等。其实对于数据泄露和非法篡改 效果一直都不够理想 ,大家看看每年的安全新闻就知道,可以统计一下,一定是一年比一年因为数据的安全问题,损失的越来越大。

而在我还没有创业的时候,我同学也是我们Trias的创始人从牛津回国后,他给展现带来了 TEE技术 ,当时我一下就感觉到这个技术能比现在已有的很多的安全技术能更好的解决数据隐私的问题。所以这个就是初衷了。

技术路的选择:

(1)以我们现在落地的经验来看,数据安全问题,不论使用任何单一一个很厉害的安全技术,比如XX加密,XX墙,XX人工智能分析。我们认为都不能很好的解决问题。而得根据不同的安全技术特性和特点来选择对应的组合来进行解决;

(2)在(1)的基础上我们选择了 TEE+区块链 的方式。因为TEE可以解决可信运行环境,区块链可以解决数据真实性不会被非法篡改,正好是非常好的左右互补的组合。

ARPA 联合创始人 & CEO 徐茂桐: 谢谢魏老师,我也说说自己的看法:

(1)首先 数据是互联网时代最重要的资产 ,没有之一,海量数据所带来的安全和隐私问题就像天使和魔鬼一样,一直都是 对立面 。如果数据能够高效的流转和利用,这个市场有多大呢?我觉得有 十万亿级 。

(2)隐私泄露层出不穷,大家可以明显感受到最近两年对数据监管和保护的呼声越来越高,而且每次泄露都是和咱们生活息息相关的。

比如华住泄露的酒店开房数据(笑),比如Facebook被爆曾在2016年美国大选之前,泄露5000万名用户资料,还接受了SEC的询问。当然现在Facebook牵头做了Libra估计更要被询问了。包括Libra获得的KYC和交易数据怎么监管,我觉得都是很值得思考和讨论的。

▲ 图片来源:嘉宾分享

那么说到创建ARPA的初衷: 我在创建ARPA以前在复星集团做的是早期投资,投资的行业主要是金融科技和大数据方向。看项目、做尽调、做大企业访谈的时候, 经常会遇到企业面临数据孤岛,无法有效利用外部数据解决业务问题 的情况。比如现在To B很火的一个方向是“数据中台”就是 打通企业内部的数据孤岛 。而企业间数据孤岛的打通会是比数据中台要大很多倍的概念!

ARPA的愿景是 成为隐私数据安全共享的基础设施 ,通过ARPA隐私计算网络,每个企业,政府部门,个人都可以选择自己的数据被谁使用,同时可以获得回报,而且整个过程中任何机密或者隐私数据都不会暴露。

技术路径的选择:

首先这个和我们团队构成有关,我们的密码学研究院Alex Su、Dragos Rotaru和Mark Simkin都是MPC领域的专家,追随着顶尖的教授比如Ivan Damgard和Nigel Smart。所以我们选择了纯密码算法的MPC,技术路径为秘密分享。

其次,我们确实觉得MPC和区块链是有很多异曲同工之妙的。比如都是去中心化的, 区块链是去中心化的账本,而MPC是去中心话的在加密数据上做运算。 是天然结合,同时也不会遇到TEE比较中心化和工程上漏洞的问题。数学比较美。

当然一会我也会说到,TEE和MPC的终点是一样的,而且使用场景很不同。都是非常好的技术路径。

TEEX 联合创始人 余炀: 好的,谢谢前面两位老师。大家都知道我们团队主要是来自高校的学术科研背景,我们最早接触区块链也是在17年底,因为那会区块链已经特别火了嘛,那团队本身就是做系统安全和可信计算的,而区块链本质又是与安全和信任相关,于是我们就开始对区块链技术进行深入研究。

我们发现,由于区块链本身的特性,会导致它的隐私性和可扩展性都存在很大的问题,而利用TEE,也就是可信执行环境这项技术,可以很好地跟区块链结合, 通过一种Layer-2的二层方案,可以部分重构现有的信任模型 ,从而可以极大地提升区块链的可扩展性,并且可以保护数据和计算的隐私安全。

基于这块研究我们也是在18年上半年发表了国内外第一篇关于隐私计算和隐私智能合约、并且是经过同行专业评审的学术论文(不同于直接放到arXiv那种),就此也算是正式踏入了这个领域。

再之后,就是随着GDPR这些数据保护的法案陆续推出,我们也在更多地思考如何把区块链和现实世界结合起来,让它产生真正的价值。我们都知道区块链本身是一个封闭自治的系统,没有I/O,无法和真实世界交互,而我们的数据,无论是互联网世界中的个人数据,还是企业信息化系统中的数据,要将它们与区块链结合,就需要一个纽带、一个桥梁,这个桥梁,我认为就是可信计算。

我们可以通过安全硬件保证上链数据的真实可信和隐私安全,通过区块链为数据确权,进而在保证数据在隐私不泄露的前提下,流通共享起来,从而去产生更大的价值。这就是我们一直以来的一个思考和初衷。

在选择技术路径上也主要有两方面原因:

首先当然是因为我们团队自身在操作系统、TEE领域的一个深厚积累。我们团队在TEE领域已经有了十数年的研究与发经验,顶级论文无数。我们先后发表了国内第一篇经过同行评审的基于ARM TrustZone TEE的论文,国内第一篇经过同行评审的基于Intel SGX TEE的论文。

同时,我们在TEE的商用落地方面也有着丰厚的经验和积累,我们相信自己能够用好TEE技术,同时也希望利用我们独有的TEE技术,可以解决当前的数据隐私问题。

另一个原因就是考虑到 TEE在性能、通用性、普及度方面有着比较大的优势 ,我们判断其更容易商用落地。

之前提到,我们从17年开始设计开发TEEX平台。当时,TEE技术已经被广泛使用了。大家在手机里用到的指纹、虹膜、人脸等身份认证,其背后都是TEE技术在支撑。不仅在手机平台,个人电脑里的人脸、指纹识别大多也都是使用TEE进行保护的。 TEE技术已经经过大量商用案例的考验和论证,同时TEE硬件也已经在用户设备中广泛普及。 因此我们相信基于TEE技术的隐私计算平台能够更快的商用和落地。

链闻 龚博:第二个问题,目前各位在哪些领域有成熟落地的项目?

Trias CTO 魏明: 我们现在落地的领域主要是在 金融和政府对于数据安全性要求特别高的场景 。

具体场景,我举两个简单例子:

(1)我们金融证券第一个案例,是在 帮助证券公司的共享文档资料服务 ,当时最大的一个特点是,勒索病毒发生后,他们很多在传统安全技术下保护的服务器资料都出了问题,但是在我们Trias区块链支撑的共享文档资料服务一个都没有被勒索病毒破坏掉。

(2)在(1)的基础上证券公司看见区块链的不可篡改的特性后,我们由和他们做了 电子合同 。关注链圈的朋友应该有些可能知道,也看到相关的新闻。我们和证券公司做的这个项目,也是去年上交和深交所技术交流大会上,唯一的4个区块链展示项目之一。

ARPA 联合创始人 & CEO 徐茂桐: 谢谢魏老师,ARPA目前的落地场景也是类似,主要行业为 金融、身份、征信 等数据比较标准、数据化程度高、数据价值高的场景。如 数据安全计算、敏感信息查询、联合数据分析 等。

目前 ARPA 已经与20多家国内外大型企业达成战略合作,完成了多个场景的POC并转化成订单,其中包括世界100强企业、大型贸易机构、金融与保险机构、大数据营销机构等等。ARPA 现阶段产品包括多方联合风控、供应商联合KYC、黑名单共享、安全模型分析等多个解决方案,聚焦 金融与交易等垂直领域 ,赋能 企业间数据协同 。

这类场景也分两方场景和多方场景。在两方场景下,我们为某前三的大型金融科技公司 实现VaR等风控模型的安全分析 ,在保护模型参数隐私和金融机构客户持仓数据隐私的情况下,获得风控分析结果,不需要本地化部署。

而在多方场景下,我们在某化工巨头牵头成立的大宗商品交易联盟链中,可以有效查询新进入的供应商是否在某成员机构的黑名单上, 保护供应商和各成员黑名单的隐私 。同时我们可以做 负债率等指标的联合分析,联合计算 。

我认为多方场景是未来的大趋势,也是可信计算可以和区块链结合的地方。就像刚才余炀老师说的,区块链做的是数据存证和确权,而可信计算实现的是多方数据价值的榨取。

TEEX 联合创始人 余炀: TEEX的落地场景主要有两个方面:

首先是 To Chain方面 ,我们已经和Conflux、Zilliqa、Ontology等顶尖公链项目开展了深度合作。其中,我们已经和Conflux达成战略合作协议,TEEX会帮助打通链上链下数据,为Conflux和Zilliqa的链上合约提供可信的外部数据。

另外,作为一个Layer-2的方案,我们 可以为现有公链提供隐私合约支持 。目前我们已经基于TEEX平台为Ontology打造了隐私智能合约。

在 to B方面 的话,TEEX提供的分布式隐私计算平台可以帮 助打通不同数据源的数据 。我们已经为一些传统云厂商的数据安全产品提供了TEE技术支持,该类数据安全产品已经开始服务于包括运营商、公安政府机构在内的一些大的数据拥有方,保证隐私的同时帮助他们进行数据融合。

同时,我们也能够 为企业内部打造一套隐私计算和数据安全的保护系统 。比如某人工智能独角兽企业,其内部存在大量的用户隐私数据。基于我们的TEEX平台,我们帮他们打造了一个内部数据安全训练平台,可以在保证数据隐私的同时,进行高效的数据模型训练。另外,在可信数据采集、安防、医疗数据共享、金融数据保护等方面,TEEX也拥有成熟的落地方案和经验。

/ 第二环节:链得得提问 /

链得得 阿得:目前不管在安全多方计算(MPC)还是可信执行环境(TEE)的赛道,自身都存在一定的技术问题限制其大规模应用(如MPC计算效率过慢;TEE侧信道攻击),那么业界目前对这些问题普遍采用怎样的应对办法,各位的项目有没有什么独特的解决方案?

Trias CTO 魏明: 我先说下我的看法,不一定对。首先 TEE已经是大规模应用了 。只是国内的使用和感知比较晚,因为关于可信技术相关的芯片使用,中国政府是2016才签署好。可以让这个技术在国内使用,但是在国外已经是使用了很久,而且范围很广,所以TEE不存在没有大规模应用。最简单大家现在用的手机只要是高通845、855的,没用采用阉割版的都是全部默认带Trustzone。然后天天的支付,指纹识别,人脸识别的运行程序都会用到这块。

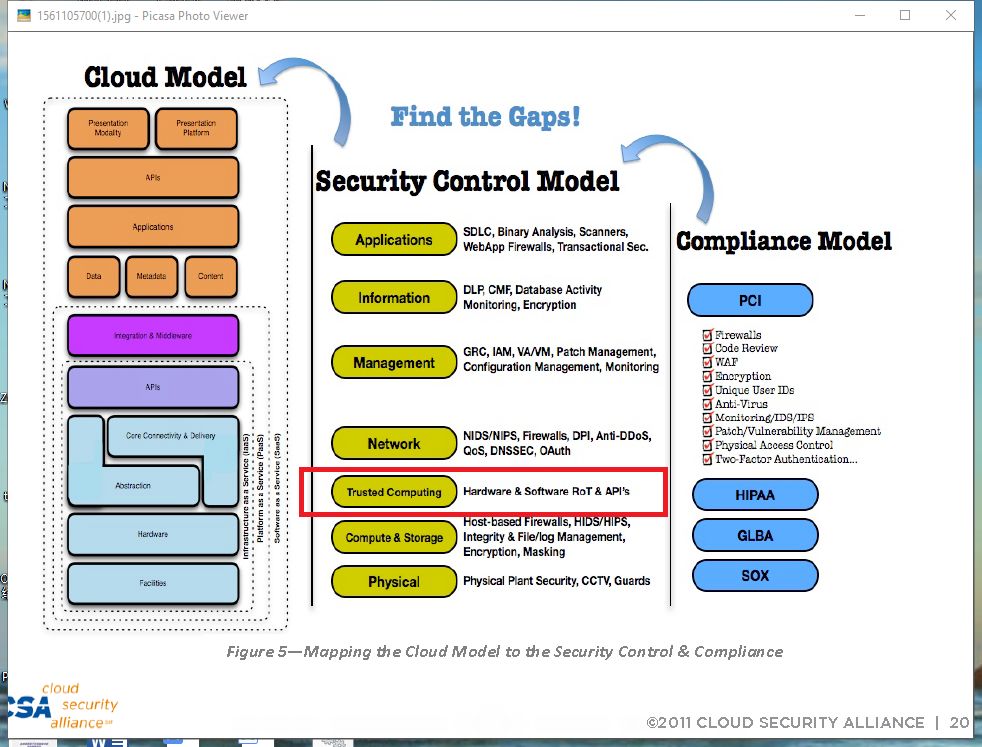

另外从传统云计算环境来说,早在2012年开始的云安全模型,就要求最高安全的底层硬件必须都要使用到符合TEE规范的可计算硬件。稍等一下,我给大家找一下csa-star的安全模型图。

▲ 图片来源:嘉宾分享

大家可以看下,这个图大家可能很熟悉。因为国内搞的云安全模型,实际上是直接借鉴过来的,只是里面写的内容稍微有点修改,在11年的版本中就要所有的云服务商要做到安全的话,底层必须有Trusted Computing。那个时候的硬件基本上用的是TPM。

另外目前TEE侧信道攻击这个定义可能有点问题哈,应该主要是intel SGX的,TEE是一个行业规范。

目前这种硬件级别的漏洞,统一的处理的方式,最好的效果都是一种,就和幽灵、熔断问题一样。主要就是由硬件厂家进行打补丁,或者等他们生产新的处理器修复这个。不然的话就像Intel现在宣布的酷睿5代之前的都不管幽灵熔断的问题了。只能等着以后要不自己换CPU,要不等着被恶心。因为这种硬件BUG,都是操作系统level 0内核驱动层之下的level -1硬件层了。

所以这种事情就是软件厂商及时更新补丁,加强和硬件厂商的合作就是组好的性价比解决方案。不过 如果有人提供纯软解决这个问题,我觉得挺棒,可以有很大的市场。 现在N多云计算公式的老机器针对幽灵,和熔断这种硬件BUG都不知道怎么办,光这个做个产品卖到上市我觉得问题不大。

ARPA 联合创始人 & CEO 徐茂桐: 谢谢魏老师的分享,ARPA这边我们做的是 安全多方计算MPC,是一种基于纯密码算法的方案。 不过之前确实有不少人希望能结合TEE和MPC,比如DFINITY的Dom Williams去年就找过我们。

TEE和MPC确实是各有利弊, TEE依赖硬件厂商提供授权,比较中心化,但是速度快、语言更友好、算法更通用。 所以更适合商业落地和大规模应用。

而 MPC主要是在小场景中,对特定算法和高安全要求的敏感数据做处理。 由于MPC是完全去中心化的,在每个节点上的数据secret share都是密文,整个运算过程不解密,所以加密计算compute on encrypted data也被称为密码学的圣杯。

但是MPC的问题很多:(1)计算速度慢、(2)通讯负担高、(3)理论较完善但是工程还在初期,to D不够友好等问题。我来一一讲解。

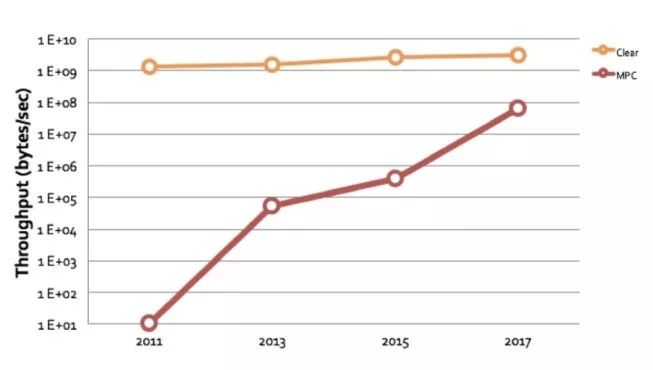

首先,众所周知高安全性的代价就是 效率的下降 ,目前MPC的速度是明文计算的百倍左右。近些年MPC的计算效率有大幅度的提升,MPC计算吞吐量 vs 明文计算从慢n个数量级下降到了两个数量级,在我们实际的运行环境下,用普通电脑和30毫秒延迟的网络环境,不同的算法相比明文大概慢几十倍到200倍左右。

其次, 通讯负担 (communication overhead)是影响MPC的速度的主要瓶颈。尤其是随着参与方的增多的情况下。

针对这两个问题,ARPA做了很多的优化和重构:

(1)由于现阶段MPC密码协议还是由科研人员编写,我们用了一年时间基本重构了一套协议,把他的效率变的更高他,支持的算法更多。

(2)在不同场景中,我们会对在MPC电路编译时对函数进行优化,比如某些步骤需要密文计算,某些步骤明文计算即可。这样可以大幅提高计算速度。

(3)通讯负担,目前没有很好的办法,不过时间是我们的朋友,5G会大幅降低MPC的使用门槛。

从更长远的角度看,MPC计算单元可以做专用硬件,我们预测其能把MPC的速度提升10倍到数十倍!

▲ 图片来源:嘉宾分享

MPC的科研进展也非常迅速,可以说是目前密码学界最火热的话题。 可以从上图看到,在短短几年的时间,计算速度提升了上万倍,这也是我们去年开始all in MPC的原因!

我觉得凡事都是从两方面考虑, (1)市场需求,(2)技术成熟度。

从市场需求角度看,显然目前需求仍然处于萌芽阶段,个人甚至企业对数据价值的认知才刚刚开始,主要推动行业的是大型企业、政府等。现在还是大家肩并肩制定标准的时期,比如ARPA就深度参与了工信部下属的中国信通院的《大数据安全流转标准》的制定,为其中《安全多方计算》部分做了大量工作。所以并不是说技术成熟就能很快大规模落地,时间点早点些。

从技术成熟度角度看, MPC尚需要几年的时间工程化 ,但是我觉得和市场需求是匹配的。天时地利人和,都是我们做这件事的考虑因素。

我个人看可信计算行业类似5年前的AI,大家都知道会起飞,市场无限大,但是切入点各有不同,技术路径各有千秋,是非常良性的发展态势。

TEEX 联合创始人 余炀: 目前大部分TEE技术都单纯依赖于商用的TEE硬件技术:ARM TrustZone,Intel SGX 以及 AMD SME/SEV。但是单纯依赖这类硬件特性实现的TEE都存在一定的问题,我们大致 归为三类:

(1)依赖特定硬件以及对应平台;

(2)硬件特性本身存在的技术限制;

(3)硬件技术未考虑传统侧信道,Meltdown,Spectre,L1TF在内的各种新型攻击。

我们一一来看:

(1)如何摆脱由于特定硬件而产生的对特定平台的依赖?

业界目前有一些跨平台的通用TEE方案,比较有名的是微软的OpenEnclave SDK。它要求开发者使用特定的SDK编写应用程序,并且主动将应用程序分为可信、不可信两部分。而OpenEnclave会对应用进行编译,并且将其中可信的部分保护在TEE之中。目前OpenEnclave还只能够支持Intel SGX。

与OpenEnclave不同,我们自主研发的 软硬件协同跨平台通用TEE解决方案 (features有点长..)——HSTEE,可以提供一个通用的、直接兼容现有应用程序的TEE抽象。HSTEE能够基于不同的TEE硬件技术(TrustZone,SGX,SME/SEV等),构建出满足通用POSIX标准的可信执行环境,直接保护现有程序,无需重新开发,摆脱现有TEE对特定硬件的依赖。

(2)如何突破硬件特性本身的功能限制?

目前无论是ARM TrustZone还是Intel SGX,都存在其自身的功能限制。TrustZone缺乏对于物理攻击的抵御能力,而SGX则无法安全使用外部设备。目前业界仍没有非常好的方法解决这些硬件技术本身的功能限制。 TEEX的底层安全技术可以弥补这些现有TEE硬件在安全功能上的不足。

ARM TrustZone目前不支持内存加密,这就导致基于TrustZone的TEE不能抵御物理攻击。对于这个问题,我们利用 缓存执行技术 ,限制TEE内存明文仅出现在CPU缓存中,并且实现运行时内存加密。从而可以提供与Intel SGX同等级别的TEE内存加密功能,有效抵御针对TrustZone的物理攻击。

Intel SGX 功能限制目前主要在于无法安全使用任何外部设备,特别是由于无法安全使用GPU,使得基于SGX的可信模型训练变得难以落地。为了解决这一问题,我们的 HSTEE 通过软硬件协同技术,在GPU内部直接构建TEE进行可信计算。也就是说,我们的TEE方案可以支持 GPU,这个也是目前数据安全技术在AI领域落地的一个迫切需求。

(3)如何抵御侧信道以及各类新型攻击?

目前商用的TEE硬件技术均不考虑对侧信道攻击的防御,近年来也出现了一些结合硬件漏洞与侧信道传输的新型攻击方式,比如 Meltdown,Spectre,L1TF,Zombie等。

现有较为可行的侧信道攻击,主要是缓存侧信道攻击,业界主要解决方案是 修改被保护程序自身的算法。 可以理解为,这类方案要求普通程序开发者能够开发出抵御侧信道攻击的程序,这无疑是一个过于严苛的要求。

针对侧信道攻击,我们的 HSTEE 采用了 系统级别的侧信道阻断技术,从根本上杜绝侧信道的构建。 传统方案是要求“程序在被侧信道观察时,不存在可能泄露的信息”,而 HSTEE 则从源头解决侧信道攻击,直接阻断TEE的侧信道,而且无需用户对程序进行额外修改。

针对近年来结合硬件漏洞与侧信道传输的新型攻击方式,目前业界主流做法是依赖硬件厂商的漏洞补丁。这一方式的确能够有有效防御已经发现的攻击。但是难以防御未来可能存在的同类型攻击。

我们主要的思路是“防患于未然”。通过对现有攻击进行了分析,我们发现它们主要利用了在乱序/猜测执行情况下,现有硬件 TEE 隔离性的不足,同时结合传统缓存侧信道进行攻击。所以 HSTEE 一方面利用上述侧信道阻断技术,阻断新型攻击方式的信息传输渠道。另一方面也是通过软硬件协同设计,进一步加强现有 TEE 的隔离性,即使在乱序/猜测执行模式下,攻击者的指令也无法访问目标TEE的数据。

/ 第三环节:提问 /

火星财经 孙曜: 听了三位老师之前的讨论,我们接下来关注在隐私安全计算的实际落地上。接下来有三个问题:

1. 您认为综合考虑各方面的因素,预计多久隐私安全计算才会在B端取得大规模推广?

2. 除了技术发展外,在此过程中还有哪些因素会阻碍隐私安全计算的普及?

3. 在满足企业间隐私安全计算以外,这项技术是否会催生出新的商业形态?是否最终会走向C端?

Trias CTO 魏明: (1)其实隐私安全计算 一直在B端推广 ,但是采用的技术在不断的迭代和升级,范围也越来越广。就像之前大家在企业里面用的最多的DLP等这类工具。但是最大的问题,我觉得还是像之前两位大咖谈到的, 商业需求 。如果只是说人脸识别和支付,那现在已经是大规模推广了。但是要说其它,那就得看具体需求来说。

(2)我觉得最大的是 管理和行业利益群体 。举个我们遇见的真实例子哈,某公司和我们一样都搞了证卷的区块链项目,然后我们去上证专家组验收,然后这个公司它是完全采用的SGX,大家也知道SGX有个特点就是你都要Intel授权,虽然也可以私有部署,但是还是要Intel。

结果这个项目被骂的很惨,回头都不会行业再推广,因为授权只能上证或者深交他们做。不准Intel做。

(3)会的,比如我们Trias就希望 基于TEE来实现经济模型 。一定会走到C端的,不然大家都不想用TEE了是吧。

ARPA 联合创始人 & CEO 徐茂桐: 1. 您认为综合考虑各方面的因素,预计多久隐私安全计算才会在B端取得大规模推广?2. 除了技术发展外,在此过程中还有哪些因素会阻碍隐私安全计算的普及?

我预计隐私计算在企业的大规模落地应该是2-5年,而在个人数据的落地应该是5年或更久。 其实刚才说到市场需求处于萌芽阶段,我们虽然看到很多场景有需求,但可能不是P0级任务,更像是中期探索方向。原因是企业对数据价值的认知也才开始几年。比如我们之前做投资,最好的项目就是提供企业或者个人应用,免费都行,数据需要给他,之后数据可以用来建模或者变现。

数据中介,无论是系统、工具提供商,还是大数据和AI公司,现在逐渐面临企业客户不给数据的窘境。

而数据融合是要更好的为业务服务的,所以企业又非常需要外部数据的支持。矛盾点就产生了, 一方面很多金融政府机构数据是“只进不出”,一方面又需要通力协作。可信计算的需求随之产生。

但是我认为需求还需要至少2年时间发酵,痛点要够痛,比如不用可信计算就做不了某项业务。目前大部分可信计算能做的,数据中介都能做,需要时间来取代他们。

2. 除了技术发展外,在此过程中还有哪些因素会阻碍隐私安全计算的普及?

数据安全交换其实是个数据领域的终极问题,技术只是很小的一方面。其他因素包括刚才魏老师说的厂家的安全性,我们做MPC也会被质问MPC算法安全性。此外,数据的权利到底是谁的?是公司的还是个人的,看不到不代表能变现,如何保证数据的真实性防止garbage in garbage out,都是问题。

火星财经 孙曜: 所以目前痛点还不够支撑他取代现有计算业务吧?毕竟更换一套计算系统的资金成本、人力、学习成本都是巨大的。

ARPA 联合创始人 & CEO 徐茂桐: 是的,即使像MPC这种纯软件解决方案,代价都是大的,因为涉及到两个或者多个企业间的协同,和区块链面临的问题是一样的。

3. 在满足企业间隐私安全计算以外,这项技术是否会催生出新的商业形态?是否最终会走向C端?

一定会的,我举几个例子。To C,从个人角度出发,如果我能在确保安全的前提下,通过出租我的数据,获得更精准的广告推送、享受更好的金融产品,还能获得实实在在的物质回报,那么大家都会愿意把自己的数据贡献出来,结果是造成数据的网络效应,真正解放数据的所有潜能。而且解决的数据权利归属的问题。

ARPA的长期设想是 个人数据可以安全托管在某些节点上,有需求的企业调用付费,实现个人数据资产的安全管理。

此外MPC的一大重要用途是密钥管理KMS。基于MPC的门限签名(threshold signature)技术目前我们可以demo,也开始和一些托管机构、交易所设计产品,我们团队和币安CZ和CTO讨论过。

目前局限钱包大规模使用的是 私钥难保管 ,助记词我都懒得背。 门限签名 可以实现密钥在生成之初就是分布式的,每次验证做一次mpc特定函数计算,不需要所有参与方参与。比如 2/3 就可以解密,那么我存一份在交易所、一份在我手里、一份在托管机构,我自己的这部分丢了还可以找回来。大幅度降低使用门槛。

TEEX 联合创始人 余炀: 好的。刚刚魏老师的吐槽非常好,我们在这方面也颇有感触,有一个很重要的问题是信任问题,大的企业机构会说我凭什么信任你的算法,信任intel的硬件,我们要做的可能很多时候是从他们的真实原因出发,去尽力打消他们的一些顾虑,比如我们给他们会提供一整套基于国产CPU、自主可控的软硬一体化产品。大规模的推广还是需要很多的努力和漫长的道路要走。

其实TEE技术早在十多年前就已经诞生而且一直在快速发展,在移动端已经是大规模推广了。但和移动端场景不同,B端往往需要对来自多方的大量数据进行操作,这在安全性、性能、通用性等多方面都有很大的挑战。

不过好在现在 TEE技术已经成熟 ,相比于其他隐私计算方案,TEE技术在这些方面的综合能力是最接近实用场景的,而且隐私保护政策的推行和隐私计算市场的巨大前景也在激励越来越多的人参与进来。

我认为现阶段TEE技术在B端推广上并不存在所谓技术上的天花板,更多要考虑的是 商业场景上的探索和工程上面的推进和优化 ,我相信不用很久,可能一两年内,基于TEE的隐私计算技术会在B端有成型规模的应用。

在满足企业间隐私安全计算以外,这项技术是否会催生出新的商业形态?

除了技术因素,我觉得很重要的一方面是 公众对于隐私安全计算技术的认可程度 吧,因为技术是掌握在少数人手里,我们现在企图用这种“少数人理解”的技术,撬动整个社会的信任体系,这必然是困难的。

历史也在反复证明, 一项革命性的技术的诞生到普及是不可能一蹴而就的, 就像最初很多人无法理解互联网这项技术,但互联网一步步发展过来,到今天可能大多数人依然无法理解其中的原理,但它确实已经颠覆了我们的生活方式。

而我们也在努力通过各种方式普及隐私计算,包括各种面向普通用户的科普,以及我们未来即将发布一些公开的攻防悬赏,来向公众证明我们通过TEE技术所能达到的安全程度,提升公众对于TEE技术的信任。

另外其实现阶段很多企业不太愿意把所有的安全寄托在某一家硬件厂商上面,就如之前所提到的。所以我们搭建了一个兼容全平台的TEE解决方案,为上层应用提供一个通用的系统环境,以此来消除企业对于硬件厂商依赖方面的顾虑。

是否最终会走向C端?

那必然是会的。 正如前面提到那样,TEE技术在移动C端实际上已经有比较广泛的应用了,例如安全支付、安全存储、身份证明、可信通信等等等等。当TEE技术成熟运用到通用计算场景,将会有更大的市场前景,毋庸置疑会在C端普及。

比如现在个人用户的隐私保护已经成为了一个亟待解决的社会问题,用户在享受一些服务的同时,不可避免的会暴露一些个人数据甚至是敏感数据,这甚至会影响到正常生活。

现在一个普遍的观点是, 个人数据应当归个人所有,产生的价值也应当属于拥有者,任何第三方都不应该掌握个人数据。 隐私安全计算技术就可以很好地解决这一问题。我们可以允许用户验证第三方服务确实以隐私计算的方式提供服务,那么用户有理由相信,自己的数据可以被安全的处理和销毁,而且不会通过任何方式被泄露。

我们甚至可以给用户提供一整套完整的个人数据管理服务,为用户搭建属于自己的数据站和一个安全处理数据的小黑盒,有了这些以后,如何实现数据价值就是另一个更宏大的商业故事了。

위믹스3.0 최초의 DAO ‘원더다오’, 노드 카운슬 파트너 합류

위믹스3.0 최초의 DAO ‘원더다오’, 노드 카운슬 파트너 합류 l 탈중앙화 자율조직 형태로 결성…구성원 모두가 위믹스3.0 운영에 참여 가능l 스마트 컨트랙트 기반 모듈화 ...

[주간톡톡] 양의 탈을 쓴 늑대는 양일까? 늑대일까?

주간톡톡은 한주간의 블록체인 소식을 재구성해 독자들과 재미있게 이야기해보는 코너입니다. 이번주는 페이스북의 스테이블 코인 프로젝트 '디엠(Diem)'에 대해 알아보겠습니다. 그럼 ...

IBM, 블록체인 와인 추적 서비스 '빈어슈어(Assure)' 공개

IBM이 재배지부터 매장까지 와인 공급망을 추적할 수 있는 블록체인 기반 플랫폼을 공개했다.10일(현지시간) 발표에 따르면 IBM은 와인 모니터링 업체 e프로브넌스(eProven...