SharkTeam独家分析 | 密钥泄露:日本加密货币交易所Liquid被黑事件分析

北京时间8月19日,总部位于日本的加密货币交易所 Liquid 热钱包遭到攻击,正在将资产转移到冷钱包中,并已暂停存取款服务。攻击者地址为:

BTC :1Fx1bhbCwp5LU2gHxfRNiSHi1QSHwZLf7q;

ETH :0x5578840aae68682a9779623fa9e8714802b59946:

TRX :TSpcue3bDfZNTP1CutrRrDxRPeEvWhuXbp;

XRP :rfapBqj7rUkGju7oHTwBwhEyXgwkEM4yby。

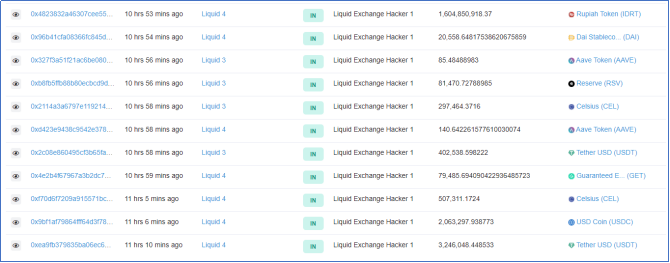

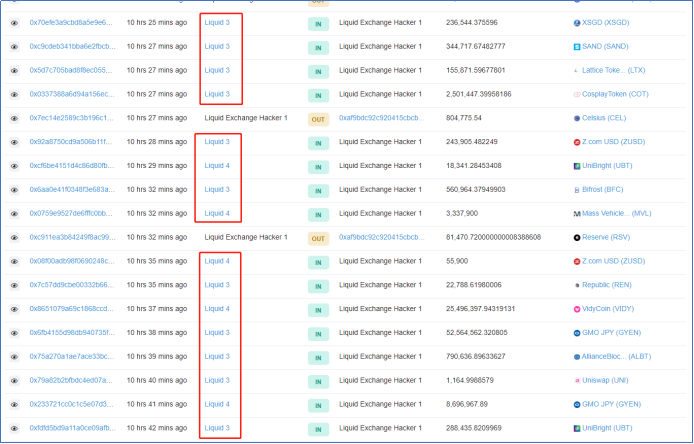

今天凌晨开始黑客比特币地址共接收到 106 枚比特币(价值逾 478 万美元),以太坊地址目前共持有价值 4386 万美元的 1.45 万枚 ETH,以及包括 ANCT、XNO、COT、ILK、GET、KRL、GYEN、XSGD、ZUSD、LTC、NII、RSR 等价值 2546 万美元的 ERC-20 代币,波场地址中收到超 260 万枚 TRX (价值 21.84 万美元)均已转出,XRP 地址收到的超 1150 万枚 XRP (价值超 1300 万美元)也已转出。

SharkTeam第一时间对此事件进行了分析,并总结了安全防范手段,希望后续的区块链项目可以引以为戒,共筑区块链行业的安全防线。

一、 事件分析

日本加密货币交易所Liduid今天遭到黑客的热钱包攻击:

其中的一次攻击:

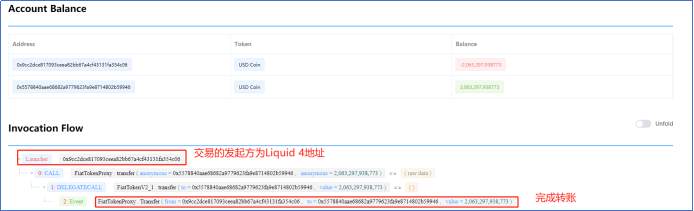

https://etherscan.io/tx/0x9bf1af79864fff64d3f7884aee69c08a78fdb9708ee88f2a6451c68a5f0dc0d7

从交易细节可知,交易发起者即受害者:liquid4金库地址(0x9cc2),0x9cc2地址调用FiatTokenProxy.sol(该合约是负责USDC转账的代理合约),调用USDC合约完成转账。

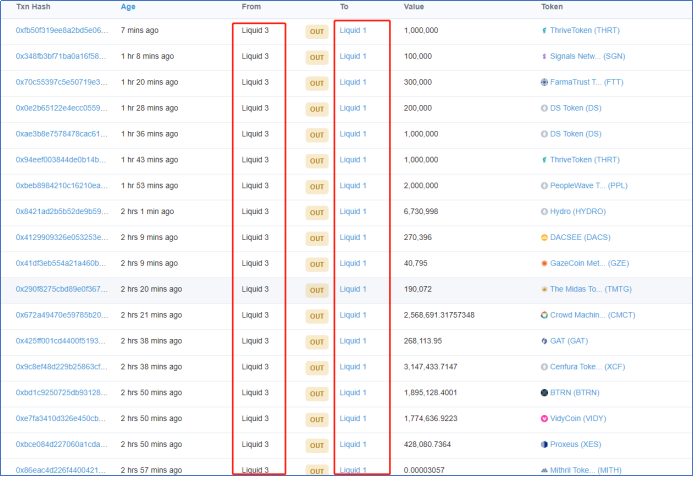

从攻击的整体情况梳理可知,攻击者均是通过liquid3和liquid4金库地址向Liquid Exchange Hacker1转移多种代币获利。因此,liquid3和liquid4金库地址很有可能是同一个热钱包管理,但这个热钱包的私钥已泄露被黑客获取进行牟利。

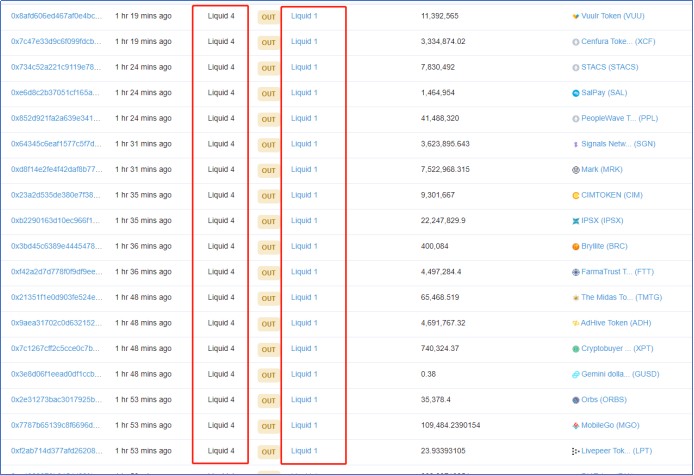

从后面Liquid4和Liquid3的地址交易可以发现,项目方已将Liquid4和Liquid3大量的加密货币转移至Liquid1(冷钱包)。

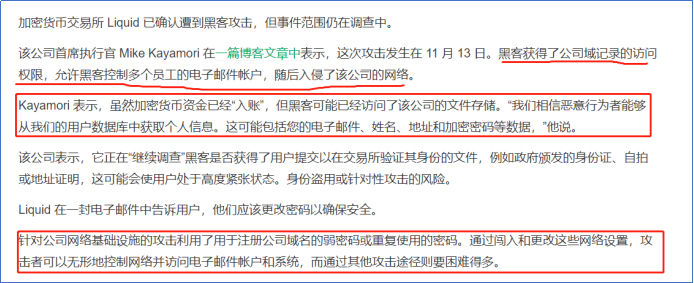

值得引起注意的是,在去年(2020年11月13日)加密货币交易所Liquid确认遭到黑客攻击,该公司的文件存储已经被访问,包括用户的个人信息等非常重要的信息。但是值得关注的是,这次攻击并没有产生损失,交易所通知用户更改密码来确保财产安全。

因此,本次发生的热钱包攻击事件可能与去年的黑客攻击用户信息的事件关系较大。

二、 以私钥窃取为基础,以窃取数字资产为目的

如 SharkTeam 在之前的《黑暗森林中的身份危机:透过Roll被攻击事件看区块链密钥保护的重要性》文章中描述,通常攻击者窃取密钥只是第一步,以窃取用户资产为目的的自动化攻击设计,才是真正的威胁。这也给各区块链项目服务提供商敲响了警钟,应以保护用户为核心,做好自身安全防护,切莫沦为黑暗森林身份危机阴影下的猎物。

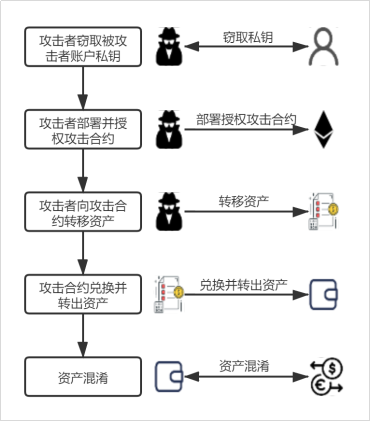

攻击画像

第一步:攻击者窃取用户私钥(钓鱼或渗透钱包)

第二步:使用被攻击者账户部署攻击合约,攻击合约是整个自动化攻击的核心。

第三步:使用被攻击者账号进行交易,将所有资产转到攻击合约中。

第四步:攻击合约自动执行,通过Uniswap等去中心化交易所将资产转出,防止项目方启动应急机制锁定被盗资产。

第五步:被盗资产进一步被转移到匿名性更强的混币平台,对抗AML等安全机制。

攻击分为5步,却有极强的目的性,自动化程度很高,一旦私钥丢失将非常难以进行防范。

那么,既然攻击的起始点是私钥窃取,那我们到底应该如何才能保护好我们的私钥?这里必须要提到区块链钱包,钱包是存储账户地址和使用数字货币的工具,比如以太坊钱包存储以太坊账户地址以及账户的以太币并且可以进行交易。区块链钱包并不是传统意义上的实体的钱包,而是使用加密技术加密保存账户地址的公私钥对的工具,有了钱包密钥就可以拥有钱包中账户地址的支配权,可以支配其中的数字货币,尤其是以太坊钱包,有了密钥不仅可以支配其中的以太币,更可以支配其中的合约地址对应的智能合约。而钱包保存了账户地址及其私钥,因此,钱包也是黑客攻击的目标。未知攻焉知防,私钥通常面临恶意攻击和钱包私钥保护不当两类安全风险。

三、窃取密钥

攻击者可伪装成可以信任的人或机构,通过电子邮件、通讯软件、社交媒体等网络工具,从而获取收件人的用户名、密码、私钥等私密信息,而且更糟糕的是这些攻击正在呈现不断上升的趋势。

窃取密钥可以分为两种类型:社会工程和漏洞利用。社会工程是基于欺骗和随后受害者的错误行为,而漏洞利用则是利用漏洞以及软件架构缺陷实施攻击的专业技术。

1.社会工程

社会工程调用方案的特点在于网络用户直接参与其中。攻击是向用户发送虚假信息,并在用户执行某些操作(打开邮件,移动链接或下载恶意附件)后激活。研究表明,有4%的用户会单击网络钓鱼链接。用户只要单击一下网络钓鱼链接,攻击者就可以进入系统。社会工程调用方案包含以下攻击手段:

(1)克隆网络钓鱼

攻击者会在官方网站上创建网站的副本,具有类似名称的网站或伪造的页面,然后将包含伪造资源链接的链接发送给地址中的潜在受害者。

(2)社交网络钓鱼

黑客入侵知名人物的帐户并代表他们发布包含网络钓鱼链接的帖子,创建克隆的知名人物、社区等的页面的情况越来越普遍。攻击者利用Facebook允许使用任何名称创建页面从假克隆页面进行活动,这些假克隆页面的名称与真实社区页面非常相似。

(3)针对性网络钓鱼

网络钓鱼的对象是大型投资者、钱包所有者、公司一把手、加密货币所有者。攻击者清楚地知道他们到底想攻击多少人。攻击者计算受害者在其他领域中的活动,并窃取模仿这些领域的必要数据,与受害者进行接触。

(4)膨胀

攻击者人为地提高价格,以便于管理流动性低,市值小的加密货币。空前的价格膨胀通过众多媒体渠道(YouTube,Twitter,Telegram)广泛报道,并受到大量广告宣传,有望为外部投资者带来高回报。在用户进行了大量投资之后,攻击者停止支持加密货币的发展,其价格恢复到原始位置。

(5)虚假钱包

攻击者发布虚假钱包。虚假钱包分为两类。

第一类:虚假钱包启动后,恶意的程序可以向用户请求或获取其私钥和钱包密码;

第二类:虚假钱包不会通过生成账户地址和私钥来创建新的钱包,恶意的程序仅显示攻击者的账户地址,而用户无法访问私钥。私钥归诈骗者所有。一旦启动了恶意的应用程序,用户就认为该应用程序已经生成了他的账户地址,用户可以在其中存储加密货币。如果用户将其资金发送到此钱包,他将无法提取,因为他没有私钥,而持有私钥的攻击者则可以提取用户的资金。

2.漏洞利用

利用网络漏洞以及软件和基础架构的缺陷来实现攻击手段。此类攻击一般包含以下攻击手段:

(1)基于DNS的网络钓鱼

在此攻击中,攻击者最初会创建恶意访问点,并诱使客户端连接到运行假DNS服务器的访问点。该服务器将特定站点重定向到攻击者的网络钓鱼服务器。

(2)会话劫持(cookie劫持)

该攻击基于使用有效会话(有时也称为会话密钥)来获得对计算机系统上信息或服务的未授权访问。特别是,它用于表示用于对远程服务器上的用户进行身份验证的cookie的盗窃。一种流行的方法是使用源路由的IP数据包。IP数据包通过B的计算机,这使得网络上B点的攻击者可以参与A和C之间的对话。攻击者可以在原始路由被禁用的情况下盲目捕获,发送命令但看不到响应来设置允许从网上其他地方访问的密码。攻击者还可以使用嗅探程序“监视” A和C之间的对话。这就是“中间人攻击”。

(3)恶意软件

当使用基于恶意软件的网络钓鱼时,恶意软件被用来在被攻击者计算机上存储凭据并将其发送给攻击者,即发送给钓鱼者。例如,可以通过带有附件doc文件的恶意垃圾邮件来传递威胁,该文档文件包含下载恶意程序的Powershell脚本,然后,恶意程序找到存储的钱包和凭据并将其发送给钓鱼者。木马AZORult和Pony Formgrabber以及bot Qbot是最常用的恶意程序。同时,网络犯罪分子还会继续使用以前针对银行的攻击工具,现在成功地使用它们来破解加密钱包,获得钱包的密码以及用户的个人账户等信息。

(4)按键/屏幕记录器

当用户从其设备输入信息时,它们将用于窃取数据。随着虚拟键盘和触摸屏的出现,使用了屏幕截图将其发送给攻击者。

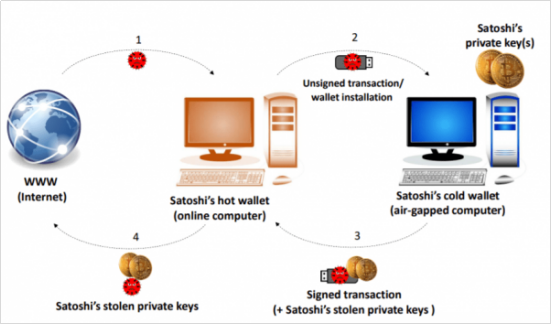

四、数字货币钱包安全风险

根据数字货币钱包是否连网,通常分为冷钱包和热钱包两种。冷钱包就是没有连网的钱包,又称为离线钱包。热钱包就是能够联网上线的钱包,也称为在线钱包。热钱包的安全性比冷钱包的安全性低,一旦用户托管在服务器端的私钥被窃取,用户的数字资产将面临被盗风险。冷钱包的密钥能够通过物理、电磁、声、光、电等方式的隐蔽信道传输到附近的联网计算机、智能手机、摄像头等其他接收器中,相对安全,但也不是绝对安全。此处主要对冷钱包的安全风险做出分析。

对数字货币钱包进行渗透攻击的过程分成以下两个阶段:

第一阶段:钱包应用安装前,由于操作系统和钱包应用都是通过联网来进行操作的,因此攻击者可以通过下载地址来修改操作系统和钱包代码,也可以通过替换有后门的镜像来传播恶意木马。

第二阶段:钱包应用安装后, 热钱包 的安全性比冷钱包的安全性低,一旦用户托管的私钥没有妥善保存被窃取,用户的数字资产将面临被盗风险。冷钱包的密钥能够通过物理、电磁、声、光、电等方式的隐蔽信道传输到附近的联网计算机、智能手机、摄像头等其他接收器中。因此,钱包的攻击类型也可以分为很多种:

(1)物理方式:通过USB这种可移除设备插入目标计算机中,利用交易签名或者其他机会来窃取密钥,并将密钥存储在隐蔽分区。当USB设备再次插入其他联网计算机时,便可以将原本存储在隐蔽分区的密钥信息传给黑客。比如基于货币钱包的BeatCoin攻击。

基于货币钱包的BeatCoin攻击

(2)电磁隐蔽通道:利用计算机在显示时,会产生电磁泄露信号,由于该方式的实现需要电磁接收设备,因此适用范围并不是很广。

(3)声隐蔽通道:利用人耳听不到的超声波完成了数据传输从而窃取密钥。

(4)光隐蔽通道:利用计算机键盘的 LED 或者HDD 和路由器的指示灯等从目标计算机中窃取密钥。

(5)电隐蔽通道:通过改变 CPU 负载来控制系统中计算机中电力的消耗来进行数据传输。

五、安全建议

通过如上的分析可以看出,虽然不同于传统互联网的账号密码体系,但区块链账户同样面临私钥被盗的风险,由于通常私钥与数字资产紧密相关,其安全风险更高。我们应提高私钥保护意识,并 制定AML和应急方案,提高对抗黑客攻击的风险防范能力。

SharkTeam提应醒您,在涉足区块链项目时请提高警惕,选择更稳定、更安全,且经过完备多轮审计的公链和项目,切不可将您的资产置于风险之中,沦为黑客的提款机。而作为项目方,智能合约安全关系用户的财产安全,至关重要!区块链项目开发者应与专业的安全审计公司合作,进行多轮审计,避免合约中的状态和计算错误,为用户的数字资产安全和项目本身安全提供保障。

SharkTeam作为领先的区块链安全服务团队,为开发者提供智能合约审计服务。智能合约审计服务由人工审计和自动化审计构成,满足不同客户需求,独家实现覆盖高级语言层、虚拟机层、区块链层、业务逻辑层四个方面近两百项审计内容,全面保障智能合约安全。

添加TG群:鸵鸟中文社区 https://t.me/tuoniaox

SUI Short-Term Spark Fades: Rejection At $3.95 Triggers 6% Slide

SUI is attempting to regain traction, currently trading at $3.6292 with a modest 1.34% uptick on the...

Influencer's $360K TRUMP Tokens Purchase for Disappointing Event

Influencer's $360K TRUMP Tokens Purchase for Disappointing Event

Bitcoin’s New High Indicates Bullish Directional Bets, Hints Stronger Market Rally

The data indicates that current Bitcoin inflows are mainly fuelled by directional bets. The decrease...