一文回顾Cream被盗始末

2月13日,正在Yearn创始人Andre Cronje与Cream创始人Jeffrey Huang在ClubHouse闲聊之际,攻击者(地址0x905315602Ed9a854e325F692FF82F58799BEaB57)已经悄然利用Cream的0抵押借贷银行Iron Bank的策略漏洞盗取了约3750万美元的资产。

下面我们简单回顾黑客攻击的相关细节。

1. 攻击者使用DeFi杠杆挖矿协议Alpha Homora V2从Iron Bank借入sUSD,且每次借款量是前一次的2倍。

2. 攻击者将借出的sUSD再存入Iron Bank,获得cySUSD。

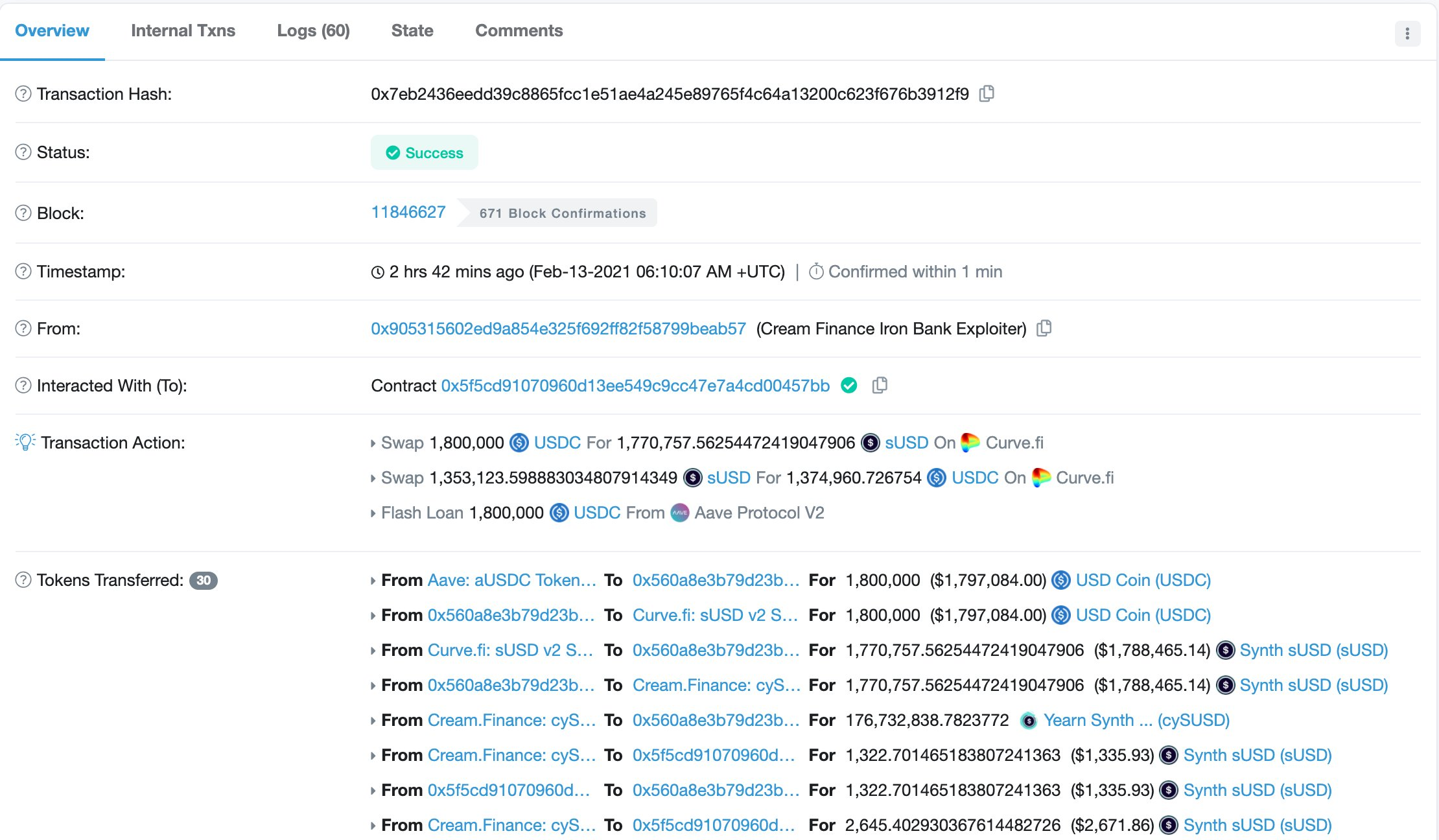

3. 攻击者从Aave V2借入价值180万美元的USDC后,通过Curve将USDC兑换为sUSD。

4. 将兑换的sUSD存入Iron Bank,并重复过程2。其中,部分sUSD用于偿还闪电贷。

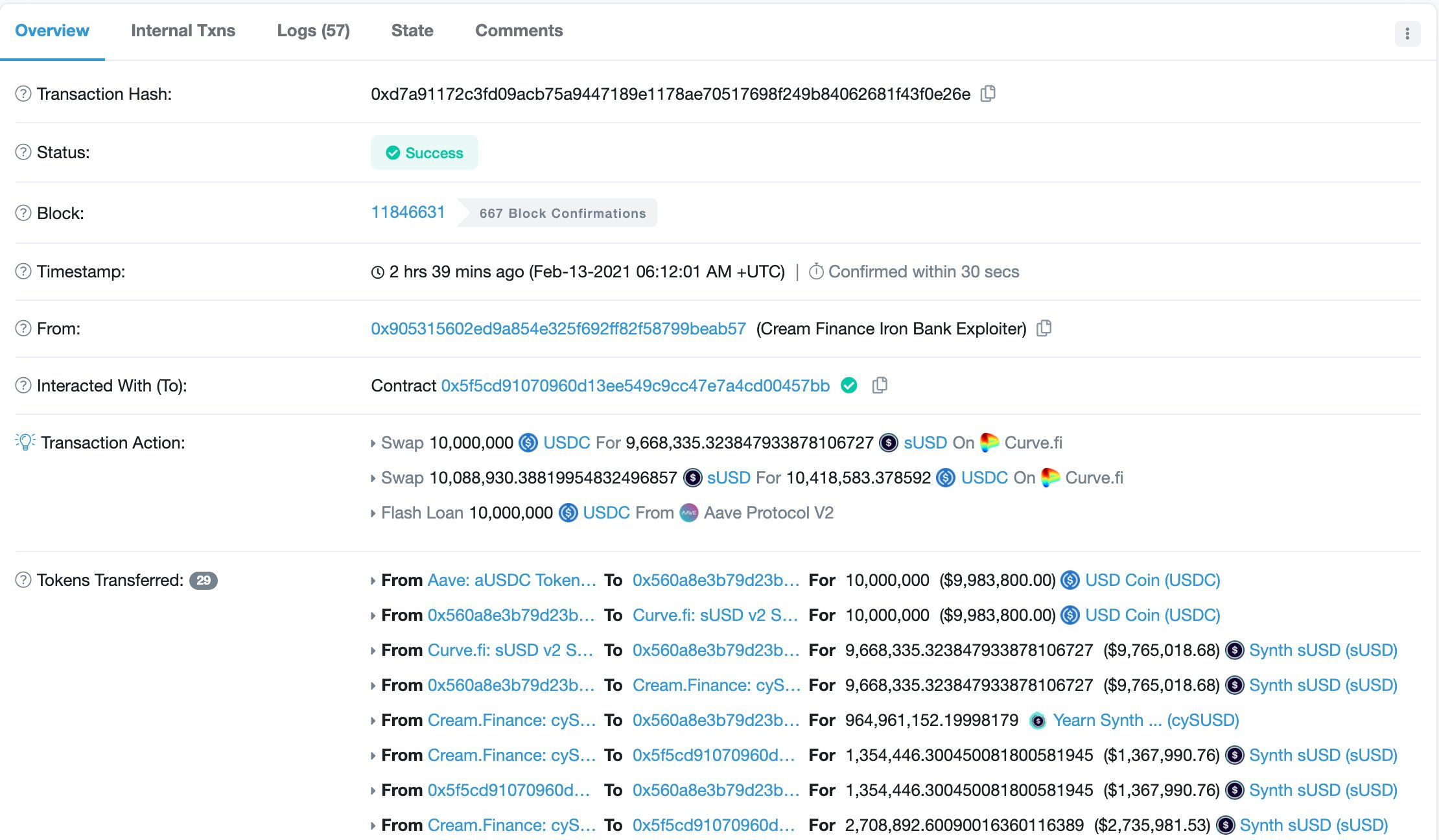

5. 与此同时,攻击者再次借入1000万枚USD的闪电贷用于积累cySUSD的数量。

6. 积累了数十亿的cySUSD的攻击者可以向Iron Bank借入任意金额的任意资产。

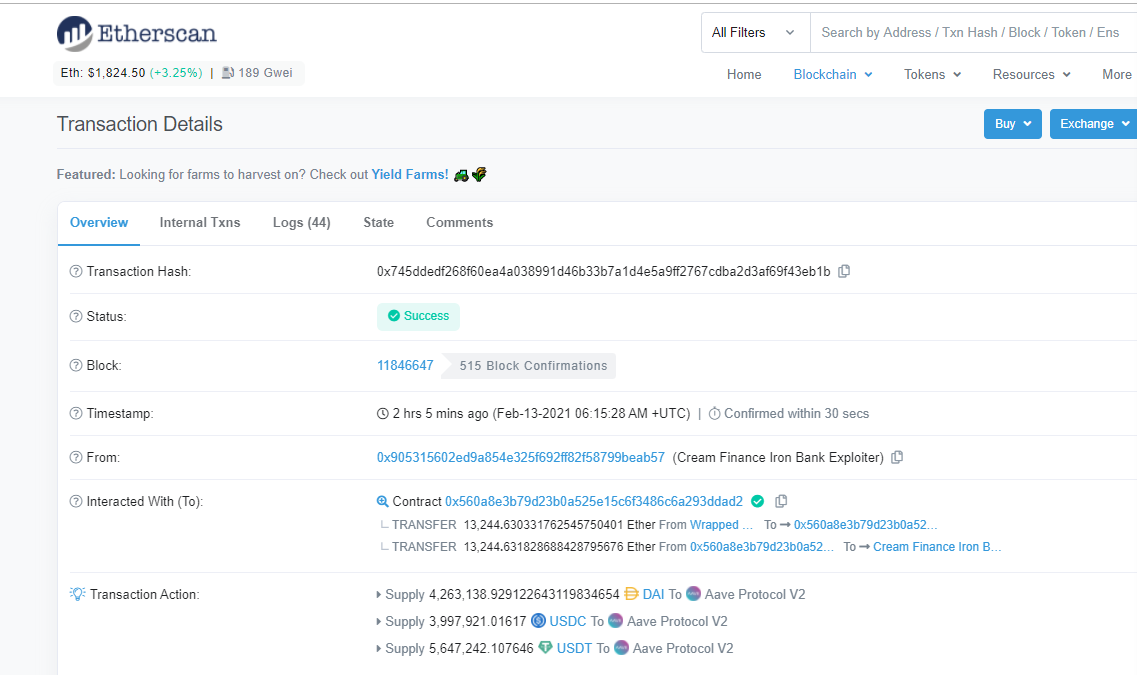

7. 随后,攻击者向Iron Bank借入13244枚WETH、360万枚USDC、560万枚USDT以及420万枚DAI。

8. 被盗资金流向:被借出的稳定币被攻击者存入Aave V2 (a3CRV-Gauge);1000枚ETH转入Iron Bank的开发者账户、1000枚ETH转入Alpha.Finance的开发者账户;220枚ETH存入DeFi混币协议Tornado.Cash;100枚ETH通过Gitcoin Grants捐赠给Tornado.Cash;其余11000枚ETH未转移。

截至目前,Cream官方表示,其合约与(借贷)市场运作正常,V1与V2版本均已重新启用。

参考链接:

1. https://etherscan.io/tx/0x745ddedf268f60ea4a038991d46b33b7a1d4e5a9ff2767cdba2d3af69f43eb1b

2. https://etherscan.io/tx/0xc60bc6ab561af2a19ebc9e57b44b21774e489bb07f75cb367d69841b372fe896

3. https://etherscan.io/tx/0x10d974ad608ea310a179cff2336ddddac980c83f62247c25db92f3b314765b0c

ChainAware and KaratDAO Collaborate to Redefine On-Chain Security and Identity

ChainAware and KaratDAO collaborating to elevate Web3 identity and security with AI-powered analytic...

Use LAUNCH200 or Miss 3X Rewards—BTFD’s Presale Ends Soon: 6 Best Meme Coins for Long Term Investment With Picks Like SPX and OSAK

BTFD’s presale ends May 26—use code LAUNCH200 for 3x tokens. Discover top meme coins like SPX, OSAK,...

Dogecoin Pullback May Be Short-Lived—Here’s The Next Price Target

Dogecoin’s rally of more than 78% in the last 38 days appears to be more than a fleeting spark, acco...